เรื่องการออกแบบระบบเครือข่ายคอมพิวเตอร์

การวิเคราะห์ความต้องการของระบบเครือข่าย

1. การศึกษาระบบเครือข่ายเดิม คือ ในการออกแบบระบบเครือข่ายนั้น ผู้ออกแบบจำเป็นต้องรู้ถึงข้อมูลต่างๆ ขององค์กร อาทิเช่น ลักษณะโปรแกรมที่ใช้งานอยู่ ลักษณะการทำงาน เป็นต้น

2. การวิเคราะห์ความต้องการจากผู้ใช้งาน เพื่อเก็บข้อมูลเกี่ยวกับการใช้งานหรือ ความต้องการส่วนบุคคล

3. การวิเคราะห์ความต้องการขององค์กรจากผู้บริหาร เพื่อเก็บข้อมูลว่าองค์กรมีความต้องการใช้งานระบบเครือข่ายอย่างไร

4. การวิเคราะห์ความต้องการด้านเทคโนโลยี เพื่อเก็บข้อมูลความต้องการใช้งานในเทคโนโลยีอย่างไร มีความทันสมัยมากน้อยเพียงใด

2. การวิเคราะห์ความต้องการจากผู้ใช้งาน เพื่อเก็บข้อมูลเกี่ยวกับการใช้งานหรือ ความต้องการส่วนบุคคล

3. การวิเคราะห์ความต้องการขององค์กรจากผู้บริหาร เพื่อเก็บข้อมูลว่าองค์กรมีความต้องการใช้งานระบบเครือข่ายอย่างไร

4. การวิเคราะห์ความต้องการด้านเทคโนโลยี เพื่อเก็บข้อมูลความต้องการใช้งานในเทคโนโลยีอย่างไร มีความทันสมัยมากน้อยเพียงใด

ศึกษาความเป็นไปได้ของการออกแบบระบบ

หลังจากเก็บข้อมูลความต้องการของระบบเครือข่ายได้แล้วนั้น ก็จำเป็นต้อง ศึกษาถึงความเป็นไปได้สำหรับการออกแบบระบบเครือข่ายตามความต้องการที่ได้รับ เนื่องด้วยความต้องการที่ได้เก็บรวบรวมมาอาจทำได้ไม่ครบหรือทำได้ไม่ครบถ้วนสมบรูณ์

เลือกประเภทของเครือข่าย

LAN (Local Area Network ระบบเครือข่ายระดับท้องถิ่น)

หลังจากเก็บข้อมูลความต้องการของระบบเครือข่ายได้แล้วนั้น ก็จำเป็นต้อง ศึกษาถึงความเป็นไปได้สำหรับการออกแบบระบบเครือข่ายตามความต้องการที่ได้รับ เนื่องด้วยความต้องการที่ได้เก็บรวบรวมมาอาจทำได้ไม่ครบหรือทำได้ไม่ครบถ้วนสมบรูณ์

เลือกประเภทของเครือข่าย

LAN (Local Area Network ระบบเครือข่ายระดับท้องถิ่น)

เป็นระบบเครือข่ายที่ใช้งานอยู่ในบริเวณที่ไม่กว้างนักอาจใช้อยู่ภายในอาคารเดียวกันหรืออาคารที่อยู่ใกล้กันเช่น ภายในมหาวิทยาลัยอาคารสำนักงานคลังสินค้าหรือโรงงานเป็นต้นการส่งข้อมูลสามารถทำได้ด้วยความเร็วสูง และมีข้อผิดพลาดน้อย

เป็นระบบเครือข่ายที่มีขนาดอยู่ระหว่าง Lan และ Wan เป็นระบบเครือข่ายที่ใช้ภายในเมืองหรือจังหวัดเท่านั้น การเชื่อมโยงจะต้องอาศัยระบบบริการเครือข่ายสาธารณะ จึงเป็นเครือข่ายที่ใช้กับองค์การที่มีสาขาห่างไกลและต้องการเชื่อมสาขา เหล่านั้นเข้าด้วยกัน เช่น ธนาคาร

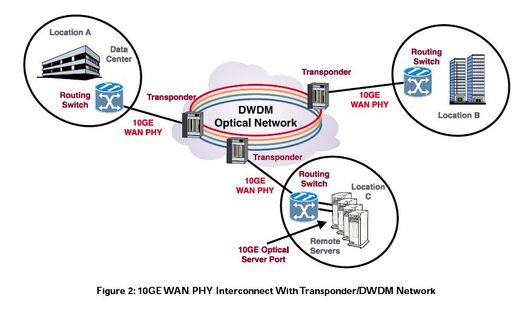

WAN (Wide Area Network) : ระบบเครือข่ายระดับประเทศ หรือเครือข่ายบริเวณกว้าง

เป็น ระบบเครือข่ายที่ติดตั้งใช้งานอยู่ในบริเวณกว้าง เช่น ระบบเครือข่ายที่ติดตั้งใช้งานทั่วโลก เป็นเครือข่ายที่เชื่อมต่อคอมพิวเตอร์หรืออุปกรณ์ที่อยู่ห่างไกลกันเข้าด้วย กัน อาจจะต้องเป็นการติดต่อสื่อสารกันในระดับประเทศ ข้ามทวีปหรือทั่วโลกก็ได้แบ่งตามลักษณะ การไหลของข้อมูล มีดังนี้

โครงข่ายแบบรวมอำนาจ (Centralized Networks)

โครงข่ายแบบรวมอำนาจนี้ประกอบด้วยรูปแบบย่อย 3 รูปแบบด้วยกัน คือ

- โครงข่ายแบบล้อ (Wheel Network) เป็นรูปแบบที่รวมอำนาจมากที่สุด ข่าวสารทุกอย่างจะต้องไหลผ่านบุคคลที่เป็นศูนย์กลางของล้อ

- โครงข่ายแบบลูกโซ่ (Chain Network) เป็นรูปแบบที่สมาชิกบางคนสามารถติดต่อสื่อสารกับสมาชิกคนอื่น ๆได้มากกว่า 1 คน อย่างไรก็ตามบุคคลที่เป็นศูนย์กลางของลูกโซ่ยังคงเป็นผู้ควบคุมข่าวสารทั้งหมด

- โครงข่ายแบบ Y (Y Network) เป็นรูปแบบผสมระหว่างแบบล้อกับแบบลูกโซ่

โครงข่ายแบบกระจายอำนาจ (Decentralized Network)

- โครงข่ายแบบล้อ (Wheel Network) เป็นรูปแบบที่รวมอำนาจมากที่สุด ข่าวสารทุกอย่างจะต้องไหลผ่านบุคคลที่เป็นศูนย์กลางของล้อ

- โครงข่ายแบบลูกโซ่ (Chain Network) เป็นรูปแบบที่สมาชิกบางคนสามารถติดต่อสื่อสารกับสมาชิกคนอื่น ๆได้มากกว่า 1 คน อย่างไรก็ตามบุคคลที่เป็นศูนย์กลางของลูกโซ่ยังคงเป็นผู้ควบคุมข่าวสารทั้งหมด

- โครงข่ายแบบ Y (Y Network) เป็นรูปแบบผสมระหว่างแบบล้อกับแบบลูกโซ่

โครงข่ายแบบกระจายอำนาจ (Decentralized Network)

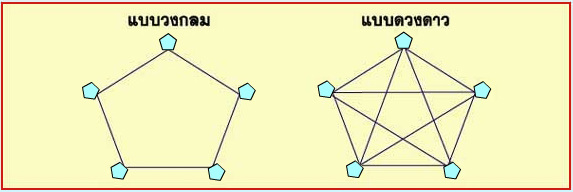

- โครงข่ายแบบวงกลม (Circle Network) เป็นรูปแบบที่อนุญาตให้สมาชิกแต่ละคนสามารถติดต่อสื่อสารกับบุคคลอื่นที่ อยู่ติดกันได้ทั้ง 2 ข้าง

- โครงข่ายแบบดาว (Star Network) เป็นรูปแบบที่มีการกระจายอำนาจมากที่สุด รูปแบบนี้จะเปิดโอกาสให้สมาชิกแต่ละคนที่จะติดต่อสื่อสารกับสมาชิกคนใดก็ได้ โดยไม่จำกัดเสรีภาพ

แบ่งตามลักษณะหน้าที่การทำงานของคอมพิวเตอร์ มีดังนี้

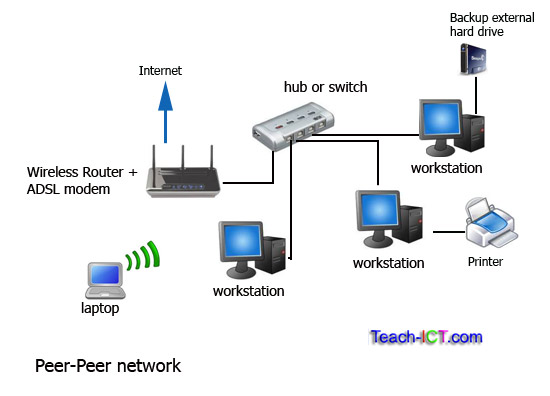

ระบบเครือข่าย Peer-to-Peer

งานบนระบบเครือข่าย Peer-to-Peer จะมีความเท่าเทียมกันสามารถที่จะแบ่งปันทรัพยากรให้แก่กันและกันได้ เช่นการใช้เครื่องพิมพ์หรือแฟ้มข้อมูลร่วมกันในเครือข่าย ในขณะเดียวกันเครื่องแต่ละสถานีงานก็จะมีขีดความสามารถในการทำงานได้ด้วยตัวเอง (Stand Alone)

ข้อดีและข้อด้อยของระบบเครือข่าย Peer-to-Peer

Ò ข้อดีของระบบนี้คือ ความง่ายในการจัดตั้งระบบ มีราคาถูก และสะดวกต่อการบริหารจัดการ ดังนั้นระบบนี้จึงเหมาะสมสำหรับสำนักงานขนาดเล็ก ที่มีสถานีงานประมาณ 5-10 เครื่องที่วางอยู่ในพื้นที่เดียวกัน

Ò ข้อด้อยของระบบนี้คือ เรื่องการรักษาความปลอดภัยของข้อมูล เนื่องจากไม่มีระบบการป้องกันในรูปแบบของ บัญชีผู้ใช้ และรหัสผ่าน ในการเข้าถึงทรัพยากรต่างๆ ของระบบ

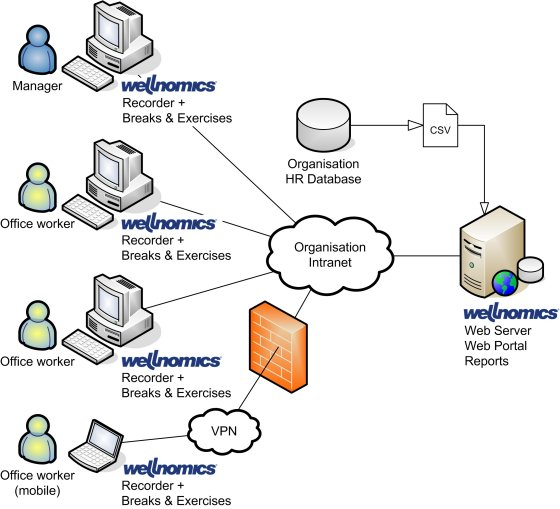

ระบบเครือข่ายแบบ Client/Server

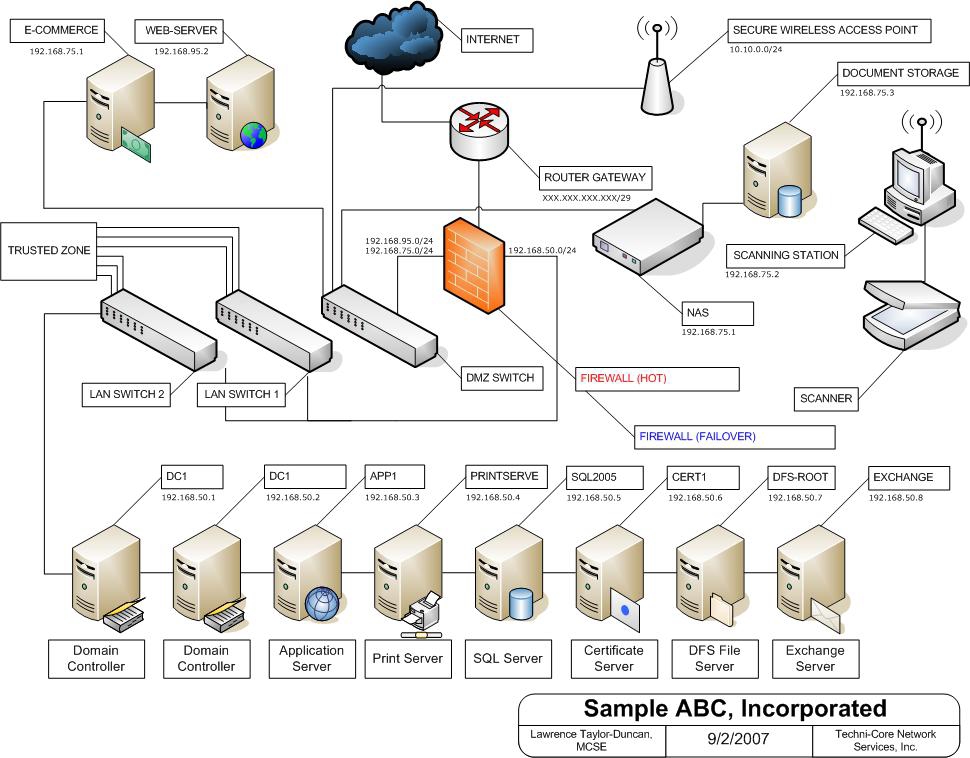

รูปแสดงตัวอย่างโครงสร้างระบบเครือข่ายแบบ Client/Server

เป็นระบบเครือข่ายที่มีประสิทธิภาพสูง และมีการใช้งานกันอย่างกว้างขวางมากกว่าระบบเครือข่ายแบบอื่นที่มีในปัจจุบัน ระบบ Client/Server สามารถสนับสนุนให้มีเครื่องลูกข่ายได้เป็นจำนวนมาก และสามารถเชื่อมต่อกับเครื่องคอมพิวเตอร์ได้หลายแพลตฟอร์ม ระบบนี้จะทำงานโดยมีเครื่อง Server ที่ให้บริการ เป็นศูนย์กลางอย่างน้อย 1 เครื่อง

เลือกเทคโนโลยีที่ใช้ในระบบเครือข่าย

เทคโนโลยีระบบเครือข่าย LAN

LAN (Local Area Network) คือเครือข่ายข้อมูลความเร็วสูงและทนทานต่อการเกิดข้อผิดพลาดระหว่างการรับส่งข้อมูล เครือข่าย LAN นั้นจะครอบคลุมพื้นที่ขนาดเล็ก โดยปกติจะเป็นการเชื่อมต่อคอมพิวเตอร์ เครื่องพิมพ์ และอุปกรณ์อื่นๆที่อยู่ไม่ห่างกันมากนัก

เป็นระบบเครือข่ายที่มีประสิทธิภาพสูง และมีการใช้งานกันอย่างกว้างขวางมากกว่าระบบเครือข่ายแบบอื่นที่มีในปัจจุบัน ระบบ Client/Server สามารถสนับสนุนให้มีเครื่องลูกข่ายได้เป็นจำนวนมาก และสามารถเชื่อมต่อกับเครื่องคอมพิวเตอร์ได้หลายแพลตฟอร์ม ระบบนี้จะทำงานโดยมีเครื่อง Server ที่ให้บริการ เป็นศูนย์กลางอย่างน้อย 1 เครื่อง

เลือกเทคโนโลยีที่ใช้ในระบบเครือข่าย

เทคโนโลยีระบบเครือข่าย LAN

LAN (Local Area Network) คือเครือข่ายข้อมูลความเร็วสูงและทนทานต่อการเกิดข้อผิดพลาดระหว่างการรับส่งข้อมูล เครือข่าย LAN นั้นจะครอบคลุมพื้นที่ขนาดเล็ก โดยปกติจะเป็นการเชื่อมต่อคอมพิวเตอร์ เครื่องพิมพ์ และอุปกรณ์อื่นๆที่อยู่ไม่ห่างกันมากนัก

อีเทอร์เน็ต (Ethernet)

อีเทอร์เน็ตเป็นเครือข่ายคอมพิวเตอร์ที่พัฒนามาจากโครงสร้างการเชื่อมต่อแบบสายสัญญาณร่วมที่เรียกว่า บัส (Bus) โดยใช้สายสัญญาณแบบแกนร่วม คือ สายโคแอกเชียล (Coaxial Cable) เป็นตัวเชื่อม สำหรับระบบบัส เป็นระบบเทคโนโลยีที่คอมพิวเตอร์ทุกเครื่องเชื่อมโยงเข้ากับสายสัญญาณ เส้นเดียวกัน คือ เมื่อมีผู้ต้องการส่งข้อมูล ก็ส่งข้อมูลได้เลย แต่เนื่องจากไม่มีวิธีการค้นหาเส้นทางที่ส่งว่างหรือเปล่า จึงไม่ทราบว่ามีอุปกรณ์ใดหรือคอมพิวเตอร์ เครื่องใดที่ส่งข้อมูลมาในช่วงเวลาเดียวกัน จะทำให้เกิดการชนกันขึ้นและเกิดการสูญหายของข้อมูล จึงมีการพัฒนาระบบการรับส่งข้อมูลผ่านอุปกรณ์กลางที่เรียกว่า ฮับ (Hub)

วิธีการเชื่อมแบบนี้จะมีจุดศูนย์กลางอยู่ที่ฮับ ใช้สายสัญญาณไปยังอุปกรณ์หรือคอมพิวเตอร์อื่น ๆ จุดเด่นของดาวตัวนี้ จะอยู่ที่ เมื่อมีการส่งข้อมูล จะมีการตรวจสอบความผิดพลาดว่า อุปกรณ์ใดจะส่งข้อมูลมาบ้างและจะมีการสับสวิตซ์ให้ส่ง ได้หรือไม่ แต่เมื่อมีฮับเป็นตัวแบกภาระทั้งหมด ก็มีจุดอ่อนได้คือ ถ้าฮับเกิดเป็นอะไรขึ้นมา อุปกรณ์ต่อพ่วงอื่น ๆ หรือคอมพิวเตอร์ก็ไม่สามารถเชื่อมต่อกันได้อีก

ภายในฮับมีลักษณะเป็นบัสที่เชื่อมสายทุกเส้นเข้าด้วยกัน ดังนั้นการใช้ฮับและบัสจะมีระบบการส่งข้อมูลแบบ เดียวกัน และความเร็วในการส่งกำหนดไว้ที่ 10 ล้านบิตต่อ วินาที และกำลังมีมาตรฐานใหม่ให้สามารถรับส่งสัญญาณได้ถึง 100 ล้านบิตต่อวินาที

โทเก็นริง (Token Ring)

อีเทอร์เน็ตเป็นเครือข่ายคอมพิวเตอร์ที่พัฒนามาจากโครงสร้างการเชื่อมต่อแบบสายสัญญาณร่วมที่เรียกว่า บัส (Bus) โดยใช้สายสัญญาณแบบแกนร่วม คือ สายโคแอกเชียล (Coaxial Cable) เป็นตัวเชื่อม สำหรับระบบบัส เป็นระบบเทคโนโลยีที่คอมพิวเตอร์ทุกเครื่องเชื่อมโยงเข้ากับสายสัญญาณ เส้นเดียวกัน คือ เมื่อมีผู้ต้องการส่งข้อมูล ก็ส่งข้อมูลได้เลย แต่เนื่องจากไม่มีวิธีการค้นหาเส้นทางที่ส่งว่างหรือเปล่า จึงไม่ทราบว่ามีอุปกรณ์ใดหรือคอมพิวเตอร์ เครื่องใดที่ส่งข้อมูลมาในช่วงเวลาเดียวกัน จะทำให้เกิดการชนกันขึ้นและเกิดการสูญหายของข้อมูล จึงมีการพัฒนาระบบการรับส่งข้อมูลผ่านอุปกรณ์กลางที่เรียกว่า ฮับ (Hub)

วิธีการเชื่อมแบบนี้จะมีจุดศูนย์กลางอยู่ที่ฮับ ใช้สายสัญญาณไปยังอุปกรณ์หรือคอมพิวเตอร์อื่น ๆ จุดเด่นของดาวตัวนี้ จะอยู่ที่ เมื่อมีการส่งข้อมูล จะมีการตรวจสอบความผิดพลาดว่า อุปกรณ์ใดจะส่งข้อมูลมาบ้างและจะมีการสับสวิตซ์ให้ส่ง ได้หรือไม่ แต่เมื่อมีฮับเป็นตัวแบกภาระทั้งหมด ก็มีจุดอ่อนได้คือ ถ้าฮับเกิดเป็นอะไรขึ้นมา อุปกรณ์ต่อพ่วงอื่น ๆ หรือคอมพิวเตอร์ก็ไม่สามารถเชื่อมต่อกันได้อีก

ภายในฮับมีลักษณะเป็นบัสที่เชื่อมสายทุกเส้นเข้าด้วยกัน ดังนั้นการใช้ฮับและบัสจะมีระบบการส่งข้อมูลแบบ เดียวกัน และความเร็วในการส่งกำหนดไว้ที่ 10 ล้านบิตต่อ วินาที และกำลังมีมาตรฐานใหม่ให้สามารถรับส่งสัญญาณได้ถึง 100 ล้านบิตต่อวินาที

โทเก็นริง (Token Ring)

โทเก็นริง เป็นเครือข่ายที่บริษัท ไอบีเอ็ม พัฒนาขึ้น รูปแบบการเชื่อมโยงจะเป็น วงแหวน โดยด้านหนึ่งเป็นตัวรับสัญญาณและอีกด้านหนึ่งเป็นตัวส่งสัญญาณ การเชื่อมต่อแบบนี้ทำให้คอมพิวเตอร์ทุกเครื่องสามารถส่งข้อมูลถึงกันได้ โดยผ่านเส้นทางวงแหวนนี้ การติดต่อสื่อสารแบบนี้จะมีการจัดลำดับให้ผลัดกันส่งเพื่อว่าจะได้ไม่เกิดการสูญหายของข้อมูล

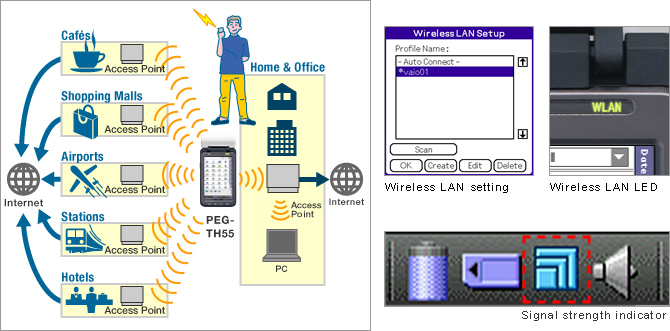

ระบบเครือข่ายไร้สาย (Wireless LAN : WLAN)

การส่งข้อมูลผ่านระบบเครือข่ายแบบไร้สาย นั้นมีอยู่ 2 เทคโนโลยี คือ แบบใช้คลื่นความถี่วิทยุ (Radio frequency) และแบบใช้สัญญาณอินฟราเรด (Infrared) ซึ่งแบบใช้คลื่นความวิทยุยังแบ่งการส่งออกเป็น 2 ประเภท คือ Narrowband และ Spread-Spectrum ซึ่งมีรายละเอียดดังต่อไปนี้

แบบคลื่นความถี่วิทยุ (Radio frequency) ใช้ลักษณะการแปลงข้อมูลไปเป็นคลื่นทำให้สามารถส่งไปได้ระยะทางที่ไกล สามารถผ่านสิ่งกีดขวางได้ดี ร่วมทั้งเป็นการส่งแบบทุกทิศทาง

การรับส่งโดยใช้คลื่นวิทยุนั้นมี 2 ประเภท

1.แบบคลื่นความถี่แคบ (narrowband) จะรับส่งข้อมูลโดยแปลงเป็นบางช่วงสเปกตรัมของคลื่นแม่เหล็กไฟฟ้า เรียกว่า ISM ( Industrial / Scientific / Medical ) ที่มีความถี่แบ่งเป็น 3 ช่วง ได้แก่ 902-928 MHz, 2.14 - 2.484 MHz และ 5.725 - 5.850 MHz โดยการใช้งานต้องมีการขออนุญาตก่อนจาก FCC (Federal Communication Committee)

2. คลื่นความถี่วิทยุแบบ Spread-Spectrum เป็นการวิธีการเปลี่ยนแปลงสัญญาณข้อมูลเพื่อให้ครอบคลุมพื้นที่ความถี่วิทยุ มากกว่าความต้องการเพื่อป้องกันคลื่นรบกวนและการดักฟัง ที่มีความถี่แบ่งเป็น 2 ช่วง ได้แก่ 902 - 928 MHz และ 2.4 - 2.484 MHz ซึ่งไม่ต้องได้รับอนุญาตจาก FCC

แบบสัญญาณอินฟราเรด (Infrared)

โดยอินฟราเรดเป็นส่วนหนึ่งของสเปกตรัมแม่เหล็กไฟฟ้าที่อยู่เหนือคลื่นวิทยุ และต่ำกว่าแสงที่มองเห็น โดยแสงอินฟราเรดสามารถใช้ส่งข้อมูลได้ถึงแม้ว่าการส่งจะถูกจำกัดให้เป็นแนว เส้นตรง และที่จะต่อเครื่องพีซีเข้ากับเครื่องพิมพ์หรือคอมพิวเตอร์เครื่องอื่นเพื่อ แลกเปลี่ยนข้อมูลได้โดยไร้สาย

รูปแสดงการส่งสัญญาณเครือข่ายไร้สาย

ระบบเครือข่ายไร้สาย (Wireless LAN : WLAN)

การส่งข้อมูลผ่านระบบเครือข่ายแบบไร้สาย นั้นมีอยู่ 2 เทคโนโลยี คือ แบบใช้คลื่นความถี่วิทยุ (Radio frequency) และแบบใช้สัญญาณอินฟราเรด (Infrared) ซึ่งแบบใช้คลื่นความวิทยุยังแบ่งการส่งออกเป็น 2 ประเภท คือ Narrowband และ Spread-Spectrum ซึ่งมีรายละเอียดดังต่อไปนี้

แบบคลื่นความถี่วิทยุ (Radio frequency) ใช้ลักษณะการแปลงข้อมูลไปเป็นคลื่นทำให้สามารถส่งไปได้ระยะทางที่ไกล สามารถผ่านสิ่งกีดขวางได้ดี ร่วมทั้งเป็นการส่งแบบทุกทิศทาง

การรับส่งโดยใช้คลื่นวิทยุนั้นมี 2 ประเภท

1.แบบคลื่นความถี่แคบ (narrowband) จะรับส่งข้อมูลโดยแปลงเป็นบางช่วงสเปกตรัมของคลื่นแม่เหล็กไฟฟ้า เรียกว่า ISM ( Industrial / Scientific / Medical ) ที่มีความถี่แบ่งเป็น 3 ช่วง ได้แก่ 902-928 MHz, 2.14 - 2.484 MHz และ 5.725 - 5.850 MHz โดยการใช้งานต้องมีการขออนุญาตก่อนจาก FCC (Federal Communication Committee)

2. คลื่นความถี่วิทยุแบบ Spread-Spectrum เป็นการวิธีการเปลี่ยนแปลงสัญญาณข้อมูลเพื่อให้ครอบคลุมพื้นที่ความถี่วิทยุ มากกว่าความต้องการเพื่อป้องกันคลื่นรบกวนและการดักฟัง ที่มีความถี่แบ่งเป็น 2 ช่วง ได้แก่ 902 - 928 MHz และ 2.4 - 2.484 MHz ซึ่งไม่ต้องได้รับอนุญาตจาก FCC

แบบสัญญาณอินฟราเรด (Infrared)

โดยอินฟราเรดเป็นส่วนหนึ่งของสเปกตรัมแม่เหล็กไฟฟ้าที่อยู่เหนือคลื่นวิทยุ และต่ำกว่าแสงที่มองเห็น โดยแสงอินฟราเรดสามารถใช้ส่งข้อมูลได้ถึงแม้ว่าการส่งจะถูกจำกัดให้เป็นแนว เส้นตรง และที่จะต่อเครื่องพีซีเข้ากับเครื่องพิมพ์หรือคอมพิวเตอร์เครื่องอื่นเพื่อ แลกเปลี่ยนข้อมูลได้โดยไร้สาย

รูปแสดงการส่งสัญญาณเครือข่ายไร้สาย

รูปแสดงการส่งสัญญาณเครือข่ายไร้สาย

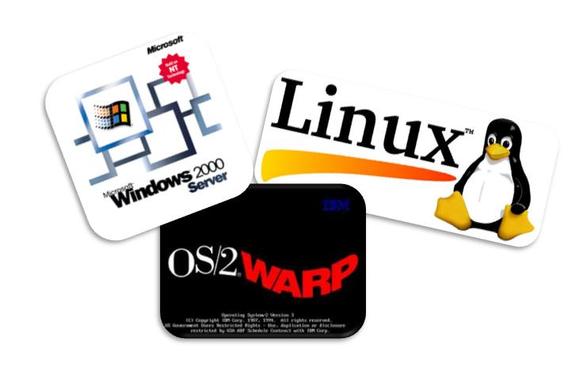

เลือกระบบปฏิบัติการที่ใช้ในระบบเครือข่าย

ระบบปฏิบัติการเครือข่ายในปัจจุบัน

ระบบปฏิบัติการเครือข่ายในปัจจุบันมีอยู่หลายตัวให้เลือกใช้ ทั้งที่สามารถใช้งานได้ ฟรี และต้องเสียค่าใช้จ่าย จำเป็นที่ผู้ออกแบบต้องพิจารณาเลือกให้มีความเหมาะสมมากที่สุดกับ ระบบเครือข่ายที่ออกแบบไว้

- Window NT, Windows 2000 Server เป็นระบบปฏิบัติการที่พัฒนาโดยบริษัท ไมโครซอฟต์ จำกัด ประมาณปลายปี 1995 สามารถนำไปประยุกต์ใช้งานได้หลากหลายรูปแบบ เริ่มต้นไมโครซอฟต์ต้องการพัฒนาเป็นแอปปลิเคชั่น เซอร์ฟเวอร์ แต่ปัจจุบันสามารถประยุกต์ได้เป็นดาต้าเบสเซอรฟ์เวอร์ และอินเทอร์เน็ตเซอร์ฟเวอร์

- Linux เป็นระบบปฏิบัติการสำหรับระบบเครือข่าย ที่อยู่ในกลุ่มของ FreeWare ที่มีคุณภาพ และประสิทธิภาพสูง Linux พัฒนาขึ้นโดยนายไลนัส ทอร์วัลด์ (Linus Torvalds) ขณะที่ยังเป็นนักศึกษาของมหาวิทยาลัยเฮซิงกิ ประเทศฟินแลนด์ เขาได้ส่งซอร์สโค้ด(Source Code) ให้นักพัฒนาทั่วโลกร่วมกันพัฒนา โดยข้อดีของ Linux สามารถทำงานได้พร้อมกัน (Multitasking) และใช้งานได้พร้อมกันหลายคน(MultiUser) ทำให้เป็นที่นิยมแพร่หลาย บางคนกล่าวว่า "Linux ก็คือน้องของ Unix" แต่จริงๆ แล้วลีนุกซ์มีข้อดีกว่ายูนิกซ์(Unix) คือสามารถทำงาน ได้บนเครื่องคอมพิวเตอร์ส่วนบุคคล (PC) ที่ใช้งานอยู่ทั่วๆไป

- NetBUEI พัฒนาโดย IBM ในปี ค . ศ .1985 เป็นโปรโตคอลที่มีขนาดเล็กกะทัดรัดทำงานได้รวดเร็ว เหมาะสมกับระบบเครือข่ายที่มีขนาดเล็ก ไม่เหมาะกับเครือข่ายขนาดใหญ่เนื่องจากไม่สามารถค้นหาเส้นทางได้ - OS/2 Warp เป็นระบบปฏิบัติการเครือข่าย ที่บริษัทไอบีเอ็ม พัฒนาขึ้น เพื่อนำเสนอสำหรับการค้าขายในยุคดิจิตอลซึ่งไม่ค่อยประสบความสำเร็จนักต่อมาจึงเพิ่มในส่วนของ e-Business คือด้านพาณิชย์อิเล็กทรอนิกส์ มีการออกแบบเวอร์ชันใหม่ ๆ เช่น OS/2 Server เชื่อมต่ออินเตอร์เน็ต

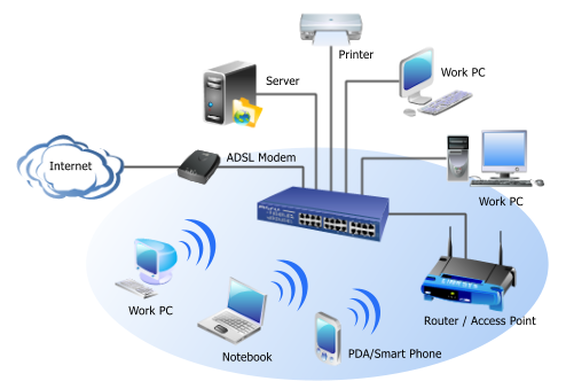

การออกแบบระบบ

เมื่อผู้ออกแบบระบบเครือข่ายมีข้อมูลครบถ้วนสมบูรณ์แล้วนั้นก็สามารถลงมือทำ การออกแบบระบบเครือข่ายได้ โดยในการออกแบบเครือข่ายนั้นอาจทำโดยใช้โปรแกรม คอมพิวเตอร์ช่วยในการวาดและออกแบบได้ เช่น Microsoft Visio

- Linux เป็นระบบปฏิบัติการสำหรับระบบเครือข่าย ที่อยู่ในกลุ่มของ FreeWare ที่มีคุณภาพ และประสิทธิภาพสูง Linux พัฒนาขึ้นโดยนายไลนัส ทอร์วัลด์ (Linus Torvalds) ขณะที่ยังเป็นนักศึกษาของมหาวิทยาลัยเฮซิงกิ ประเทศฟินแลนด์ เขาได้ส่งซอร์สโค้ด(Source Code) ให้นักพัฒนาทั่วโลกร่วมกันพัฒนา โดยข้อดีของ Linux สามารถทำงานได้พร้อมกัน (Multitasking) และใช้งานได้พร้อมกันหลายคน(MultiUser) ทำให้เป็นที่นิยมแพร่หลาย บางคนกล่าวว่า "Linux ก็คือน้องของ Unix" แต่จริงๆ แล้วลีนุกซ์มีข้อดีกว่ายูนิกซ์(Unix) คือสามารถทำงาน ได้บนเครื่องคอมพิวเตอร์ส่วนบุคคล (PC) ที่ใช้งานอยู่ทั่วๆไป

- NetBUEI พัฒนาโดย IBM ในปี ค . ศ .1985 เป็นโปรโตคอลที่มีขนาดเล็กกะทัดรัดทำงานได้รวดเร็ว เหมาะสมกับระบบเครือข่ายที่มีขนาดเล็ก ไม่เหมาะกับเครือข่ายขนาดใหญ่เนื่องจากไม่สามารถค้นหาเส้นทางได้ - OS/2 Warp เป็นระบบปฏิบัติการเครือข่าย ที่บริษัทไอบีเอ็ม พัฒนาขึ้น เพื่อนำเสนอสำหรับการค้าขายในยุคดิจิตอลซึ่งไม่ค่อยประสบความสำเร็จนักต่อมาจึงเพิ่มในส่วนของ e-Business คือด้านพาณิชย์อิเล็กทรอนิกส์ มีการออกแบบเวอร์ชันใหม่ ๆ เช่น OS/2 Server เชื่อมต่ออินเตอร์เน็ต

การออกแบบระบบ

เมื่อผู้ออกแบบระบบเครือข่ายมีข้อมูลครบถ้วนสมบูรณ์แล้วนั้นก็สามารถลงมือทำ การออกแบบระบบเครือข่ายได้ โดยในการออกแบบเครือข่ายนั้นอาจทำโดยใช้โปรแกรม คอมพิวเตอร์ช่วยในการวาดและออกแบบได้ เช่น Microsoft Visio

รูปแสดงตัวอย่างการออกแบบระบบเครือข่าย

การติดตั้งและพัฒนาระบบ

ในขั้นตอนนี้ผู้ออกแบบระบบเครือข่ายอาจมอบหมายให้ช่างผู้ชำนาญการ ทำการ ติดตั้งได้หรือมอบหมายให้บริษัทที่มีความเชี่ยวชาญเขามาดำเนินการ โดยจะต้องเขาควบคุม ตรวจสอบให้การติดตั้งเป็นไปด้วยความเรียบร้อยและใช้งานได้อย่างดีตามที่ได้ออกแบบไว้

ในขั้นตอนนี้ผู้ออกแบบระบบเครือข่ายอาจมอบหมายให้ช่างผู้ชำนาญการ ทำการ ติดตั้งได้หรือมอบหมายให้บริษัทที่มีความเชี่ยวชาญเขามาดำเนินการ โดยจะต้องเขาควบคุม ตรวจสอบให้การติดตั้งเป็นไปด้วยความเรียบร้อยและใช้งานได้อย่างดีตามที่ได้ออกแบบไว้